- English

- Español

- Português

- русский

- Français

- 日本語

- Deutsch

- tiếng Việt

- Italiano

- Nederlands

- ภาษาไทย

- Polski

- 한국어

- Svenska

- magyar

- Malay

- বাংলা ভাষার

- Dansk

- Suomi

- हिन्दी

- Pilipino

- Türkçe

- Gaeilge

- العربية

- Indonesia

- Norsk

- تمل

- český

- ελληνικά

- український

- Javanese

- فارسی

- தமிழ்

- తెలుగు

- नेपाली

- Burmese

- български

- ລາວ

- Latine

- Қазақша

- Euskal

- Azərbaycan

- Slovenský jazyk

- Македонски

- Lietuvos

- Eesti Keel

- Română

- Slovenski

- मराठी

- Srpski језик

Drone-navigasjonsbedragsteknologi

2023-10-07

Navigasjonsbedrag rettet mot droner refererer generelt til bruk av visse tekniske midler for å injisere kunstig innstilt falsk trusselnavigasjonsinformasjon i ulovlige droner, noe som får dronens eget satellittnavigasjonssystem til å feilaktig bestemme sin posisjon, og dermed gjøre feil ruteplanlegging og flykontroll, og dermed oppnå feil. formålet med å kjøre bort dronen eller tvangslanding på et angitt sted. På grunn av det faktum at mainstream-droner for tiden brukerGlobalt satellittnavigasjonssystem(GNSS) som deres hovedkilde for navigasjonsinformasjon, kan navigasjonsbedragsteknologi nesten påvirke alle droner, spesielt sivile droner, og har god anvendelighet. I praktisk bruk sender det bakkebaserte drone-navigasjonsveiledningsutstyret vanligvis ut pseudo-navigasjonssignaler som har en viss likhet med det virkelige drone-GNSS-signalet, og tvinger relevante brukere til å motta og beregne slike pseudo-navigasjonssignaler ved mottaksterminalen, og dermed få dronen til å motta falske signaler. informasjon om posisjon, hastighet og tid under skjulte forhold og ute av stand til å oppdage det effektivt. Det bør påpekes at navigasjonsbedrag er forskjellig fra navigasjonsforstyrrelser. Navigasjonsundertrykkelsesinterferens bruker generelt høyeffektsjammere for å overføre forskjellige typer undertrykkelsessignaler, noe som gjør at målmottakeren ikke kan motta normale navigasjonssignaler, og brukere ikke kan oppnå navigasjons-, posisjonerings- og tidsberegningsresultater, noe som resulterer i utilgjengelighet av navigasjonssystemet. På grunn av at navigasjonsbedrag ofte ikke krever for sterk sendekraft, har god skjul, og kan veilede aktuelle brukere til å navigere på feil måte til en viss grad, gjør dette også at navigasjonsbedrag har gode applikasjonseffekter i praksis.

For øyeblikket er det to hovedteknologier for navigasjonsbedrag for droner:

1) Videresending av bedrag

Som navnet antyder refererer foroverbedrag til å plassere en GNSS-mottaker rundt målet som skal lures, lagre og videresende det virkelige GNSS-signalet til målet for å oppnå effekten av bedrag. Generelt, på grunn av den uunngåelige forekomsten av signalankomstforsinkelser under signalmottak, lagring, prosessering og videresending, kan videresendingsinterferens deles inn i direkte videresendingsbedrag og forsinket videresendingsbedrag basert på tilstedeværelsen av menneskelig forsinkelse i forsinkelsen. På grunn av det faktum at foroverstyringsjamming direkte videresender det virkelige signalet, betyr det at så lenge det gjeldende signalet kan mottas, kan bedraging utføres. Derfor er det ikke nødvendig å vite strukturen til signalpseudokoden på forhånd, spesielt uten å forstå de spesifikke implementeringsdetaljene til GPS M (Y)-koden. Derfor kan militære GPS-signaler bli direkte lurt. På grunn av det faktum at forsinkelsen til det videresendte bedragersignalet som når mottakeren alltid er større enn forsinkelsen til det virkelige signalet som ankommer. På grunn av manglende evne til å endre pseudokodestrukturen og bare pseudoavstandsmåleverdien under bedragerprosessen, er kontrollfleksibiliteten for samtidig foroverbedragsinterferens relativt dårlig, og krever ofte mer komplekse foroverforsinkelseskontrollstrategier, og har også visse begrensninger på distribusjonssted for videresendingsenheter. For mottakere som allerede har oppnådd stabil sporing av GPS-signaler, er foroverslettingen bare effektiv når forsinkelsen mellom foroversignalet og det direkte signalet ved fasesenteret til målmottakerantennen er mindre enn én brikke på grunn av dens pseudokodefase. klokken henger etter det virkelige signalet. I tillegg har forskning vist at på grunn av det faktum at GPS-mottakere vanligvis mottar flere satellittsignaler (vanligvis flere enn 10 kanaler), er det ofte nødvendig å motta og videresende flere satellittsignaler under bedrag. Men i praksis, hvis en enkelt stasjon og en enkelt antennemetode brukes for videresending, er det ofte umulig å videresende mer enn fire kanaler (unntatt fire kanaler) med satellittsignaler samtidig, og flere signaler må videresendes på én videresendingsstasjon, Dette resulterer ofte i et stort volum av videresendingsstasjoner, og signaler for videresending er også lett å oppdage. Derfor er bruken av forward spoofing ofte begrenset i praksis.

(2) Generativt bedrag

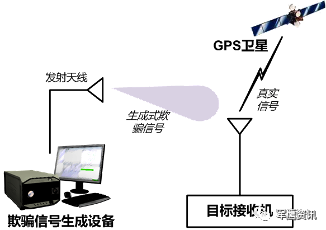

Det grunnleggende prinsippet for generativt bedrag er å bruke bedragerienheter for å i sanntid beregne nødvendige parametere som kodefaseforsinkelse, bærer-doppler, navigasjonsmelding osv. for GNSS-signalet som brukeren trenger å motta ved den forhåndsbestemte forventede brukerposisjonen . Basert på dette genereres et falskt GNSS-signal på det punktet og utstråles til bedragerobjektet gjennom senderantennen, og maskerer det sanne GNSS-signalet med kraftfordelen til det falske signalet. Gjør det gradvis spore og fange opp den spesifiserte pseudokodefasen og bærer Doppler av bedragersignalet, slik at målet som skal lures kan oppnå feil pseudo-områdemåleverdier, og deretter beregne feil posisjonsinformasjon, og til slutt oppnå formålet med bedrag. Det grunnleggende prinsippet for denne metoden er vist i følgende figur:

Generativt bedrag krever en fullstendig forståelse av data- og frekvensstrukturen til GNSS-signaler, slik som pseudokodestrukturer, navigasjonsmeldinger, etc., noe som gjør det vanskelig å implementere generativt bedrag på P(Y)-kodesignaler. På grunn av det faktum at generativ villedningsjamming bruker sin egen enhet for å generere villedningssignaler og ikke er avhengig av GNSS-systemet, kan bedragerparten fritt bestemme navigasjonsmeldingen og signaloverføringstiden, noe som gjør at bedragersignalet kan nå mottakeren enten det henger. eller foran det virkelige signalet. Så generativ interferens kan lure målmottakeren på forskjellige måter som å endre de eksperimentelle ankomstmåleverdiene og tukle med satellittephemerier/almanakker. I tillegg, ettersom GNSS-signaler faktisk er direkte sekvens-spredt spektrum-signaler som gjentar seg ved en viss kodeperiode, har forskning vist at generative bedragersignaler automatisk kan matche kodefasen med det virkelige signalet innenfor den lengste pseudokodeperioden (1ms for GPS L1-signaler). ), og trekk mottakerens pseudokodesporingsløkke for å spore bedragersignalet med en litt høyere effekt enn det virkelige signalet. Samtidig, på grunn av den sykliske repetisjonskarakteristikken til pseudokoden i bedragersignalet, hvis bedraget ikke er vellykket innen en pseudokodesyklus, kan bedragersignalet også automatisk implementere trekkraft i neste pseudokodesyklus inntil målmottakeren er vellykket veiledet. Når bedragerisignalet har lykkes med å trekke pseudokodesporingssløyfen til målmottakeren, kan den forstyrrende parten kontrollere timingen og posisjoneringsresultatene til målmottakeren ved å justere pseudokodefasen til det overførte bedragersignalet, og dermed oppnå målet om å lure målet mottaker. Derfor stiller ikke denne metoden høye krav til den nåværende tilstanden til mottakeren. Den kan lure både mottakeren i fangsttilstand og mottakeren i steady-state sporingstilstand. Derfor er det praktiske ved generativt bedrag ofte sterkere.

På grunn av den dype anvendelsen av satellittnavigasjonssystemer i ulike aspekter av sosialt liv og militære applikasjoner, kan satellittnavigasjonsmottaksterminaler som mottar falske signaler og oppnår feil timing og posisjoneringsresultater føre til katastrofale konsekvenser. Derfor øker antallet dronemottiltak som bruker navigasjonsbedragsteknologi stadig. 4. desember 2011 hevdet iranske luftvernstyrker at de hadde brukt bedrageriteknologi for å fange et amerikansk «RQ-170» ubemannet rekognoseringsfly langs den østlige grensen til landet. Hvis denne rapporten er sann, vil den være den første bruken av navigasjonsbedragsteknologi i mottiltak for ubemannede luftfartøyer. I følge medieoppslag, som et stort land innen elektronisk krigføringsteknologi og utstyr, er det høyst sannsynlig at Russland i stor grad har brukt bedrageriteknologi rettet mot GPS de siste årene. Ifølge C4ADS, en non-profit organisasjon i USA, har det vært nesten 10 000 forskjellige GPS-bedragshendelser i Russland de siste årene, spesielt når Russlands president Putin besøker sensitive områder, vil villedende GPS-signaler dukke opp rundt dem. I tillegg rapporterte organisasjonen at i Moskva, spesielt i nærheten av Kreml, har turister gjentatte ganger funnet sin beliggenhet utpekt som en flyplass 32 km unna. Denne tilnærmingen fra Russland er allment sett på som et defensivt tiltak for å unngå å bli angrepet av NATOs GPS-styrte våpen. Analyse tyder på at det russiske militæret gjentatte ganger har vært i stand til å hindre drone-klyngeangrep rettet mot sine militærbaser i Syria, muligens på grunn av bruken av delvis GPS-bedragsteknologi.